تساهم التقنية الحديثة ووسائل الاتصالات في زيادة حجم البيانات والمعلومات المتبادلة، إلا أن تداخلها في أغلب شؤون حياتنا أوجد تحديّاتٍ عدة، أبرزت الأهمية للأمن السيبراني. فتعرّض إحدى الجهات الحيوية -مثلًا- للاختراق من شأنه أن يتسبب في إيذاء ملايين الأفراد وخسارة مليارات الريالات. وتتفاوت خطورة الهجمات السيبرانية تبعاً لأهمية الجهة المستهدفة، مما يستلزم الكثير من التدابير لتأمين سلامة الكيانات الرقمية وحمايتها. وفي هذه المرحلة أصبح النقاش يدور حول كيف تتصرف عند تعرّضك لهجوم سيبراني؛ فجميع الحواسيب المتصلة بالإنترنت معرضةٌ لخطر الهجوم والاستغلال، ومعظم حالات الهجوم تكون قد بدأت بحدوث خطأ بشري تم استغلاله من الطرف المهاجم. على سبيل المثال، يشير تقرير تحقيقات تسريب البيانات لعام 2017، الذي نشرته شركة فرايزون (Verizon) إلى أن أكثر من 90% من حوادث الأمن السيبراني تكون قد ابتدأت من خطاْ بشري. من هنا تأتي أهمية تعزيز التوعية بالأمن السيبراني وأدواته لدى القطاعات والأفراد، سواءً التقنيين أو غيرهم.

يشمل مفهوم الأمن السيبراني التقنيات والضوابط والممارسات التي تُصمم لحماية الشبكات والأنظمة وما تتضمنه من معلوماتٍ وبيانات، وذلك لمكافحة الوصول غير المصرح به أو الهجمات السيبرانية التي تتسلل عبر الثغرات. تشكل أنظمة الدفع النقدي الإلكتروني أبرز النظم المستهدفة للاختراق، بالإضافة إلى أنظمة التحكم بالأجهزة الطبية ومتابعتها، وأنظمة التحكم والمراقبة في القطاعات الحيوية، وتقنيات إنترنت الأشياء التي تعتمد كلياً في عملها على اتصالها بشبكات الإنترنت.

ارتفع عدد وتأثير الهجمات السيبرانية خلال السنوات الأخيرة جرّاء زيادة أعداد مستخدمي الإنترنت، وارتفع هذا العدد بشكلٍ كبير في السنة الماضية بسبب جائحة كوفيد-19 التي أجبرت قطاعات التعليم والأعمال إلى التحوّل وتبني نظام العمل عن بُعد، مما ألزم الكثيرين بالتعاملات الرقمية حتى وإن لم يكن لديهم الحد الأدنى من مهارات الأمن السيبراني.

أشارت الإحصائيات الأخيرة لسايبنت أن 95% من انتهاكات الأمن السيبراني سببها أخطاء بشرية.

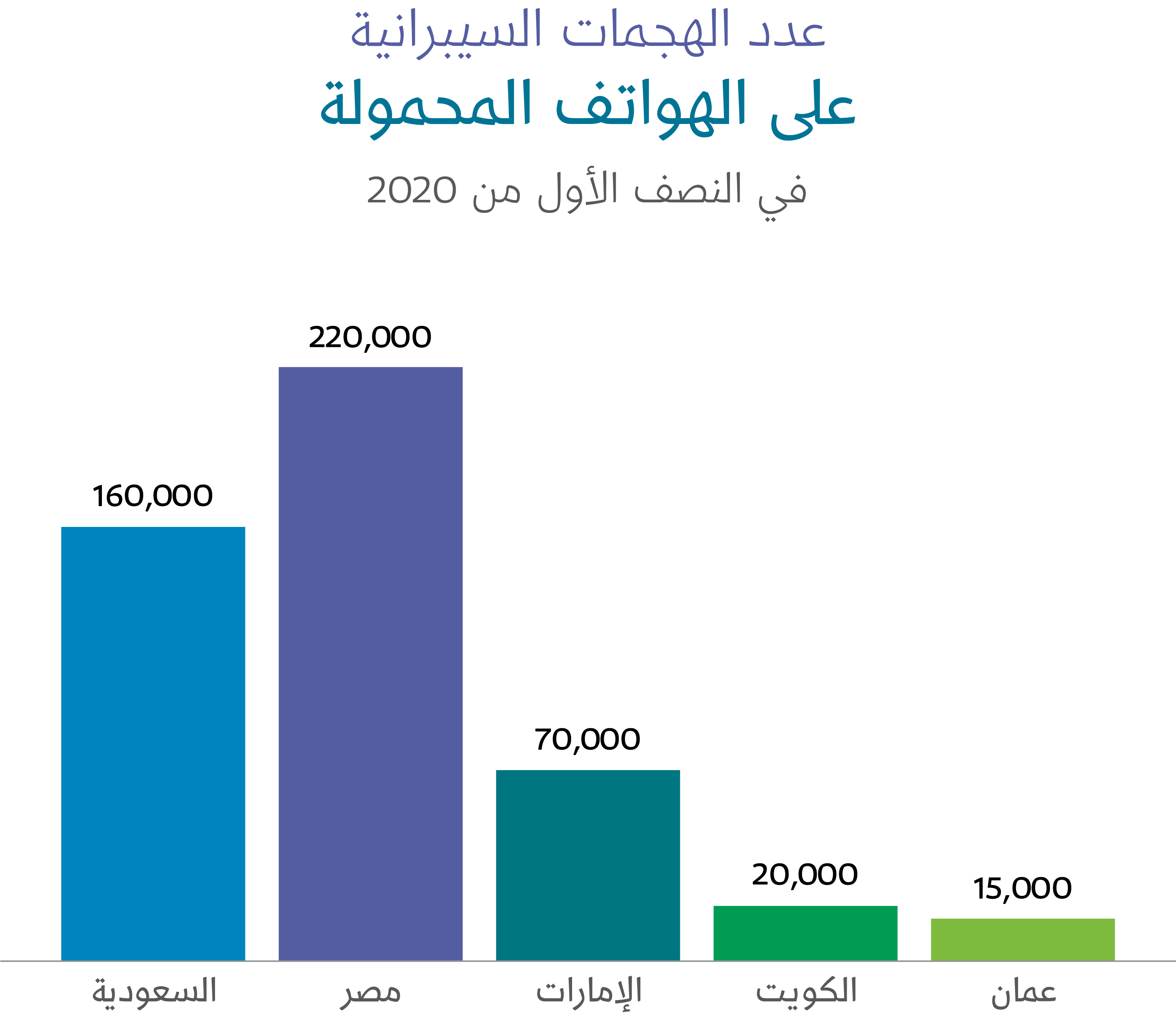

فعلا سبيل المثال، في النصف الأول من 2020م، بلغ عدد الهجمات الإلكترونية التي تعرّضت لها الهواتف المحمولة في المملكة العربية السعودية حوالي 160,000 هجمة، وأظهرت دراسة استقصائية أجرتها شركة الأمن السيبراني تينابل (Tenable) في عام 2020 أن 95% من الشركات في المملكة تعرّضت لهجوم سيبراني العام الماضي، فيما أفاد 85% من المشاركين السعوديين في الدراسة بأنهم شهدوا زيادة كبيرة في عدد الهجمات خلال العامين الماضيين. وفي الولايات المتحدة وحدها، قدّرت دراسة من جامعة ماريلاند أن هنالك هجومٌ سيبراني جديد يحدث في كلّ 39 ثانية فقط، كما أعلن مكتب التحقيقات الفيدرالي عن زيادة البلاغات حول الجرائم السيبرانية بنسبة 300% منذ بدء جائحة كوفيد-19.

عدد الهجمات السيبرانية التي تعرّضت لها الهواتف المحمولة خلال النصف الأول من عام 2020 في بعض دول الشرق الأوسط.

عدد الهجمات السيبرانية التي تعرّضت لها الهواتف المحمولة خلال النصف الأول من عام 2020 في بعض دول الشرق الأوسط.

هناك عدة مجالاتٍ رئيسيةٍ يغطيها الأمن السيبراني وهي: أمن التطبيقات، وأمن المعلومات، وتخطيط التعافي من الكوارث، وأمن الشبكات، والأمن المادّي.

1. أمن المنتجات البرمجية

في مجال أمن المنتجات البرمجية، سواء كانت برمجيات الأجهزة الحاسويية أو الهواتف الذكية، يعمل مطوّرو البرمجيات على اتخاذ التدابير اللازمة لحماية الأجهزة وأنظمة التشغيل من التهديدات التي قد تنشأ مستغلةً أيّ ثغرات برمجية تُصاحب مراحل تصميم البرنامج وكتابة الشفرة البرمجية له ونشره وصيانته؛ نظراً لخطورة الثغرات البرمجية،حيث أشار تقرير فرايزون إلى أن ما يزيد عن 75% من حوادث تسرب البيانات كانت بسبب إستغلال ثغرات برمجية كانت معروفة ولكن لم يتم معالجتها. يتمحور هذا المجال بشكلٍ رئيسي حول المحافظة على خلو البرنامج من الثغرات البرمجية التي يمكن أن يستغلها المخترق.

2. أمن المعلومات:

يُعنى مجال أمن المعلومات بإدارة العمليات والأدوات المصممة والمنشورة لحماية معلومات الأعمال الحساسة من التعديل، أو التعطيل، أو الانتهاك، أو الوصول غير المشروع؛ سعياً لتجنب سرقة البيانات أو الهوية وحماية الخصوصية. ويُعدّ التشفير من أبرز وسائل حماية المعلومات، إذ يعمل على حماية المعلومات والاتصالات من خلال تحويلها لرموزٍ لا يتمكن من تشفيرها وقراءتها ومعالجتها سوى الأشخاص المعنيين بها.

3. تخطيط التعافي من الكوارث:

يُعنى مجال تخطيط التعافي من الكوارث بكيفية الاستعداد لحالات الطوارئ أو الاختراقات المفاجئة. ويتضمن تقييم المخاطر، وتطوير استراتيجيات التعافي عند حصول الاختراقات، وتحديد الأولويات عند وضع الخطط الفعالة التي تؤمّن القدرة على استئناف العمل الروتيني في أسرع وقتٍ ممكن.

4. أمن الشبكات والبنية التحتية:

يتضمن مجال أمن الشبكات الحفاظ على موثوقية الشبكة وسلامتها عبر منع التهديدات من اختراقها والتسلل إليها. وهناك عددُ من الوسائل المستخدمة في حماية الشبكة مثل برامج مكافحة الفيروسات والتجسس، وجدار الحماية لمنع الوصول غير المصرح به إلى الشبكة.

5. الأمن المادّي:

يتضمن الأمن المادّي جميع الضوابط التي توفّر الحماية للأجهزة والمنشأة ككل كتوفّر الحراسة الأمنية وإمكانية ضبط الأشخاص الداخلين والخارجين من المنشأة، وقصر الوصول المادي إلى الخوادم ومراكز البيانات للأفراد المصرّح لهم.

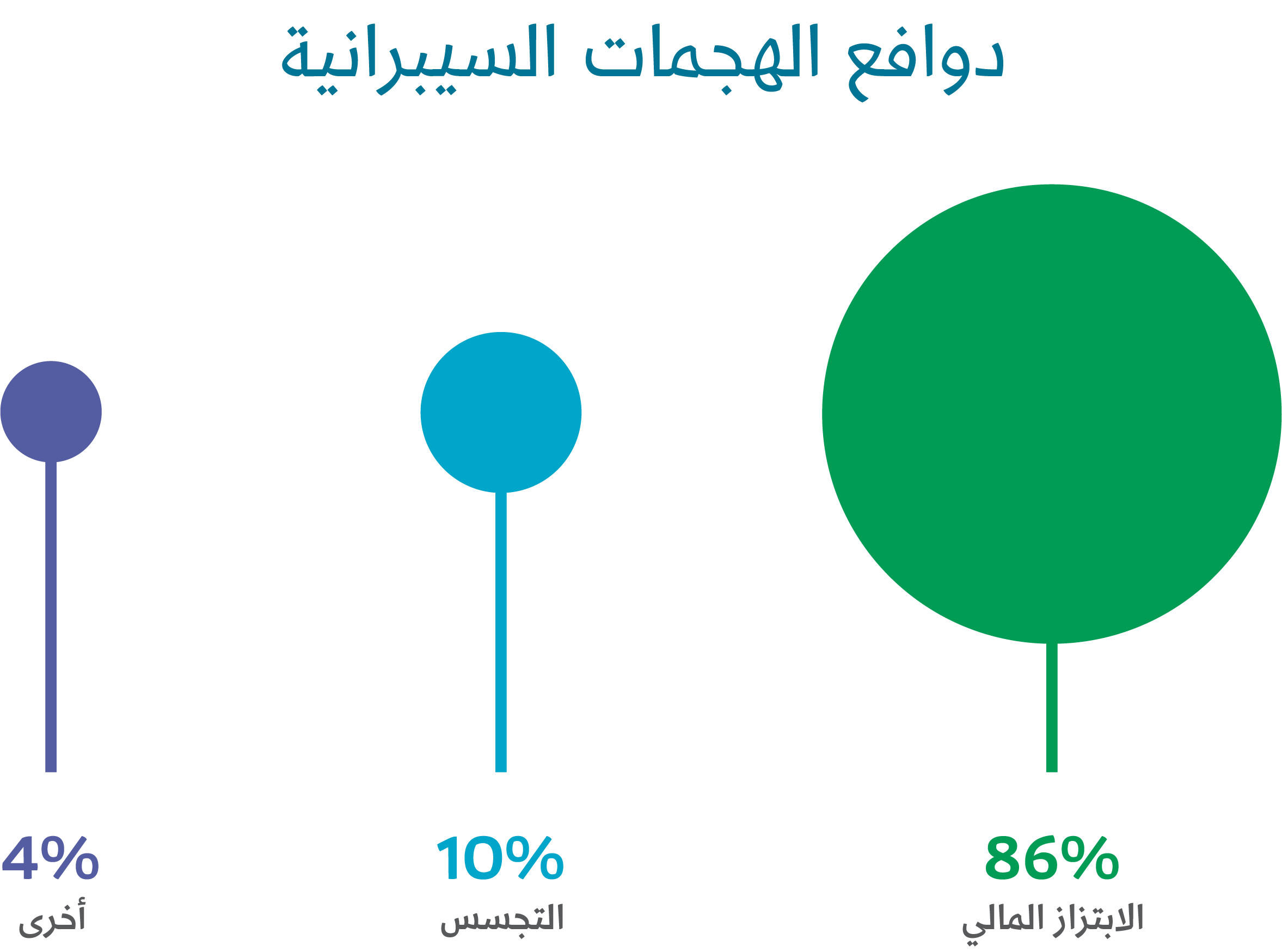

دوافع الهجمات السيبرانية

ينشأ عن الهجمات السيبرانية عادةً تعطيل سير الأعمال، والوصول إلى المعلومات الحساسة وإتلافها أو التلاعب بها أو سرقتها، وتهدف معظم الهجمات إلى ابتزاز المستخدمين ومساومتهم للحصول على المال. أظهرت إحصائية نشرتها شركة فرايزون للاتصالات اللاسلكية عام 2020 أن 86% من الاختراقات كانت دافع الحصول على المال بينما 10% منها كان بغرض التجسس.

المهارات السيبرانية

ينبغي أن يُلِمّ الأفراد بالمبادئ الأمنية الأساسية وكيفية تطبيقها، مثل اختيار كلمات مرور قوية، والحذر من تنزيل مرفقات البريد الإلكتروني دون التحقق منها، أو تنزيل ملفات من مواقع غير موثوقة، والحرص على النسخ الاحتياطي الدوري للبيانات.

أما على مستوى الجهات، فيلزم على كل جهة أن توفر التقنية والأدوات والتدريب اللازم بما يكفي للتحصن ضد الهجمات السيبرانية. وأن تغطي خطة الحماية ثلاث كيانات رئيسية وهي: الشبكات والتخزين السحابي، والأجهزة الطرفية مثل الحواسيب والأجهزة الذكية، والموجِّهات (الراوتر).

تتضمن الأدوات الشائعة التي تُستخدم لحماية هذه الكيانات الثلاثة:

- جدران الحماية.

- الحظر بنظام أسماء النطاقات.

- الحماية من البرامج الخبيثة.

- برامج مكافحة الفيروسات.

- حلول أمان البريد الإلكتروني.

التوعية بأهمية الأمن السيبراني

أصبح المهاجمون اليوم أكثر ابتكاراً وأشد فتكًا، مما يفرض السعي المستمر في تطوير استراتيجيات وبرامج وأدوات الدفاع السيبراني ليستفيد منها الجميع. ويقع نشر الوعي على رأس هرم تلك التدابير، ولا يقتصر على تزويد الموظفين أو العاملين في المنظمات ذات الكيانات الرقمية بأدوات الأمن السيراني فحسب، بل يشمل جميع أفراد المجتمع بما فيهم الأطفال. فعلى مستوى الأفراد، يمكن أن يتعرض الشخص لسرقة الهوية أو انتحال الشخصية أو محاولات الابتزاز أو فقدان البيانات الخاصة كالصور والأرقام العائلية. كما يجب على الشركات والقطاعات الحيوية التي تسعى لتحقيق التحوّل الرقمي أن تؤمن كياناتها الرقمية ضد الاختراقات وأن تُعطي الأولوية لذلك. مع الالتزام بمتابعة التحديثات في المجال ومعرفة التهديدات المحتملة؛ فحماية هذه الجهات أمرٌ بالغ الأهمية ليس فقط للجهة نفسها، بل وللمجتمع والدولة بأكملها.

- Cybint

- IT Governance

- Hemaya

- The Economic Times

- Cisco

- Varonis

- ArabNews

- SaudiGazette

- 2017 Data Breach Investigations Report